Vision OneのAWSのクラウド対応を使ってみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、シマです。

皆さんはTrend Vision Oneを使っていますか?現在Vision OneではAWS CloudTrailのクラウド検出がリリースされていて、先日それの使ってみたブログを書きました。

今回は、その機能で検出したイベントに対して対処する機能である「AWSのクラウド対応」を有効にして、Vision Oneから対処をしてみようと思います。

前提

先日記載した記事の「AWS CloudTrailのクラウド検出」は有効化済みである前提です。

AWSのクラウド対応の有効化

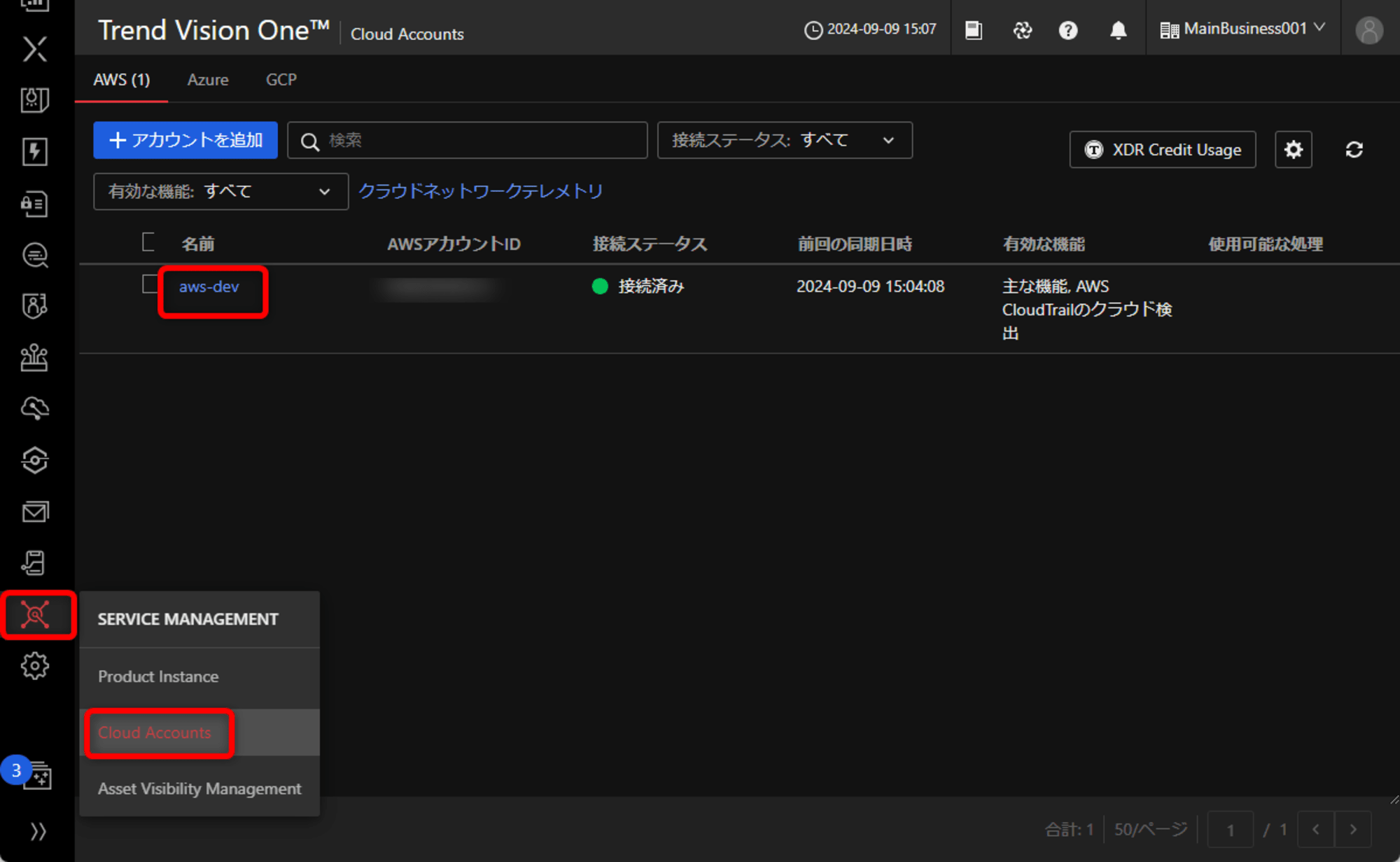

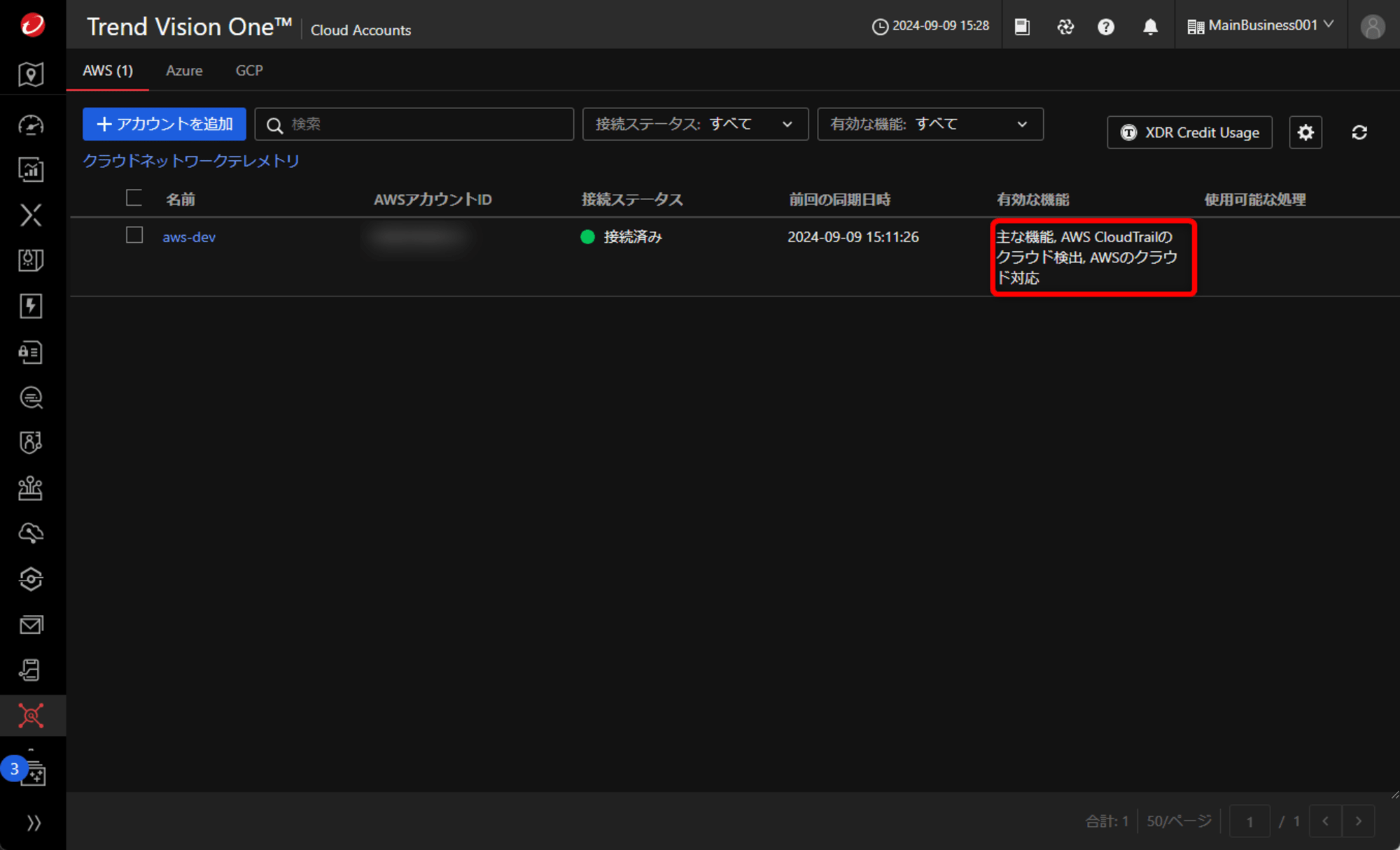

AWSアカウントとの連携し、その中で機能の有効化を行います。まず、Trend Vision Oneコンソールの左ペインから「SERVICE MANAGEMENT」→「Cloud Accounts」をクリックし、「AWS CloudTrailのクラウド検出」が有効であるアカウントの名前をクリックします。

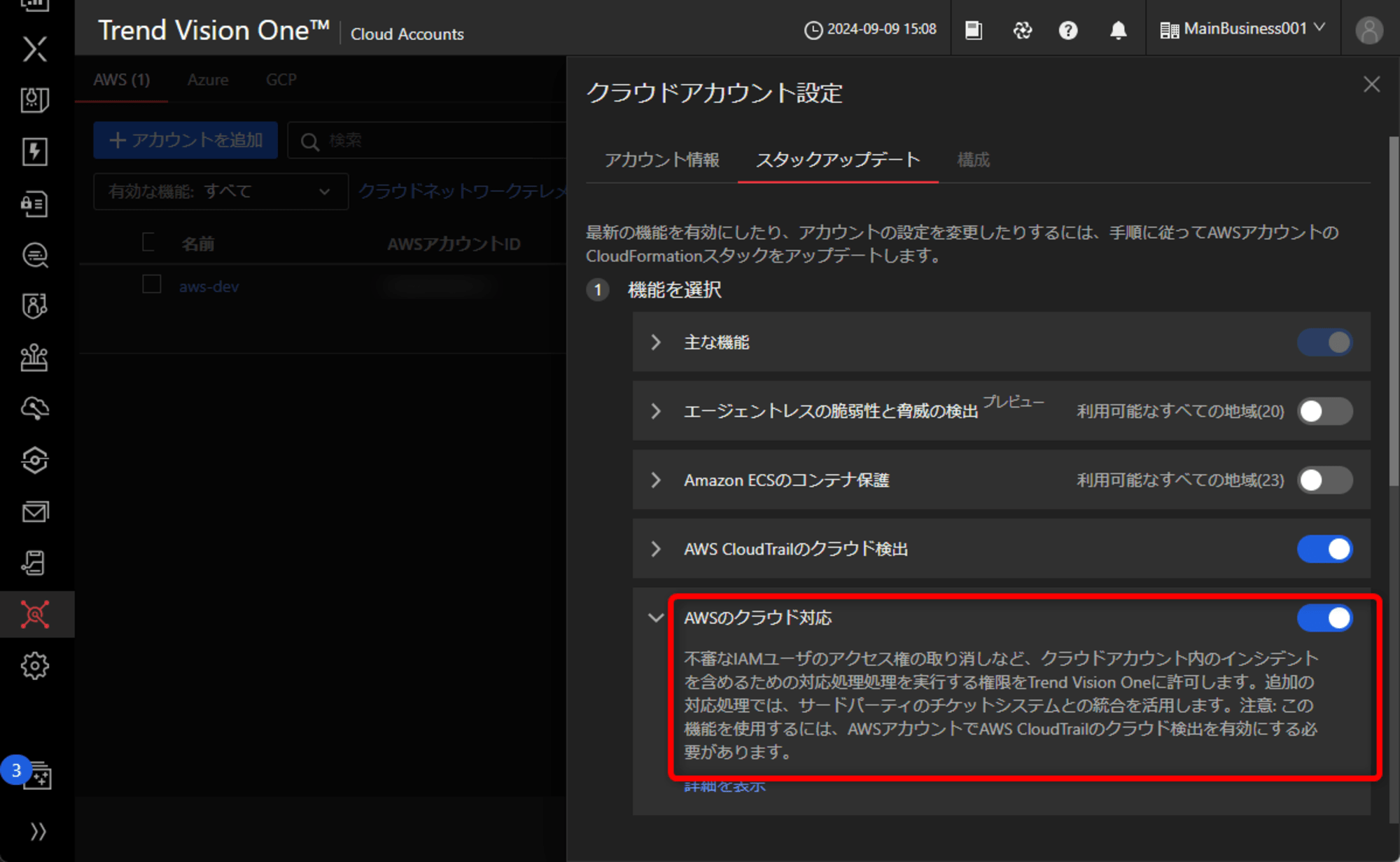

アカウント名に任意の名前を入力し、すべての機能の中から「AWSのクラウド対応」を有効にします。

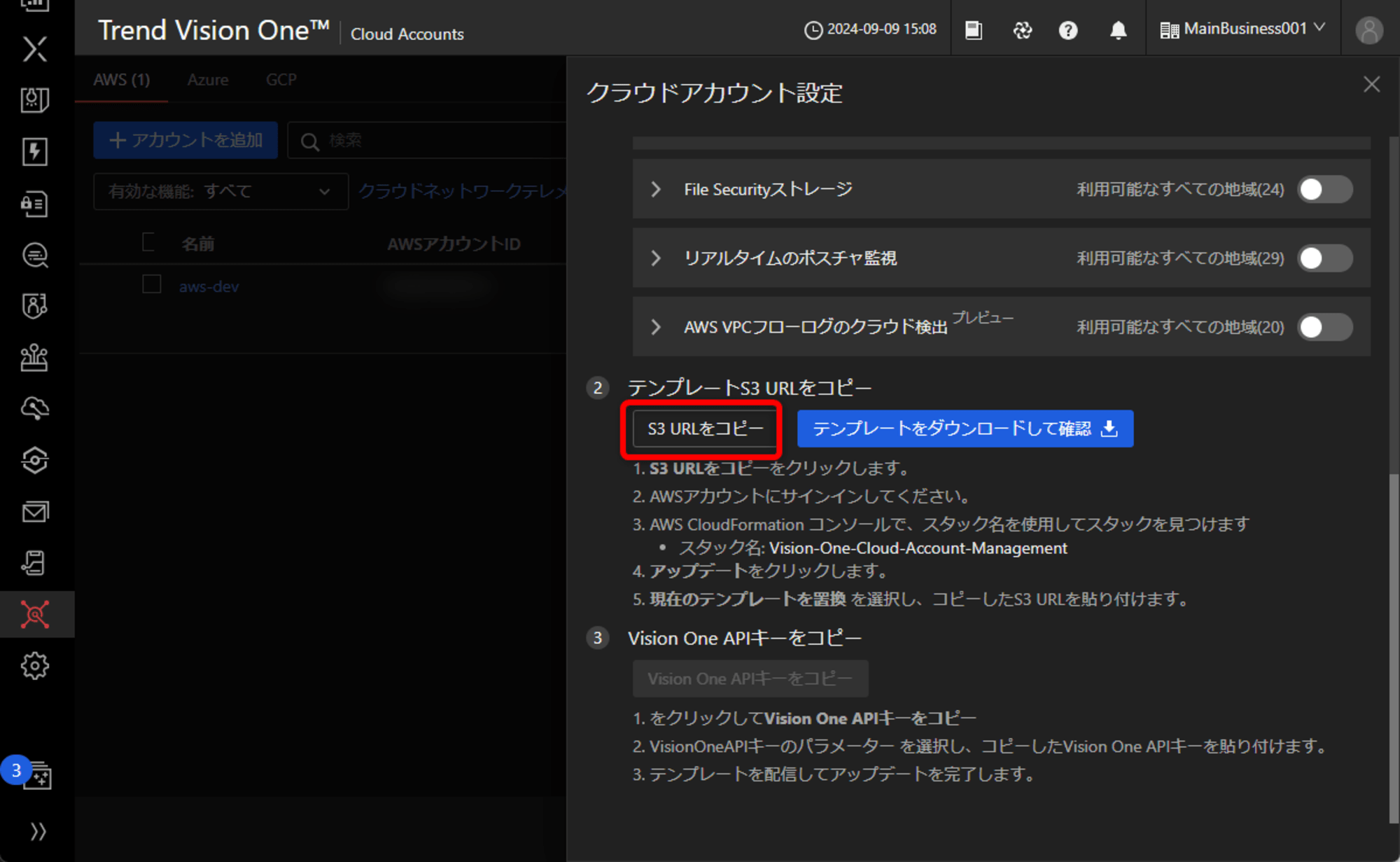

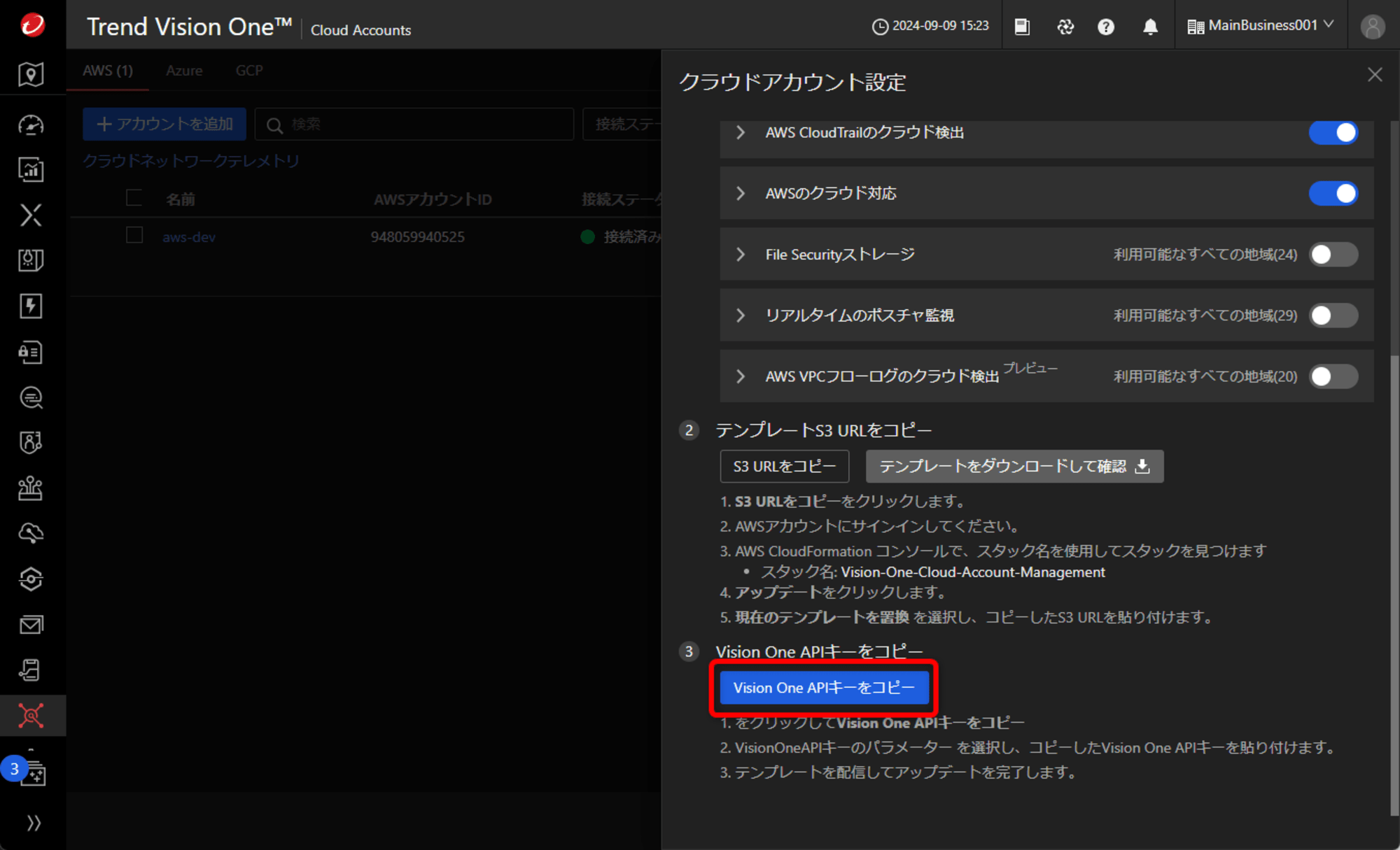

「S3 URLをコピー」をクリックし、対象AWSアカウントの管理コンソールでCloudFormationの画面を開きます。

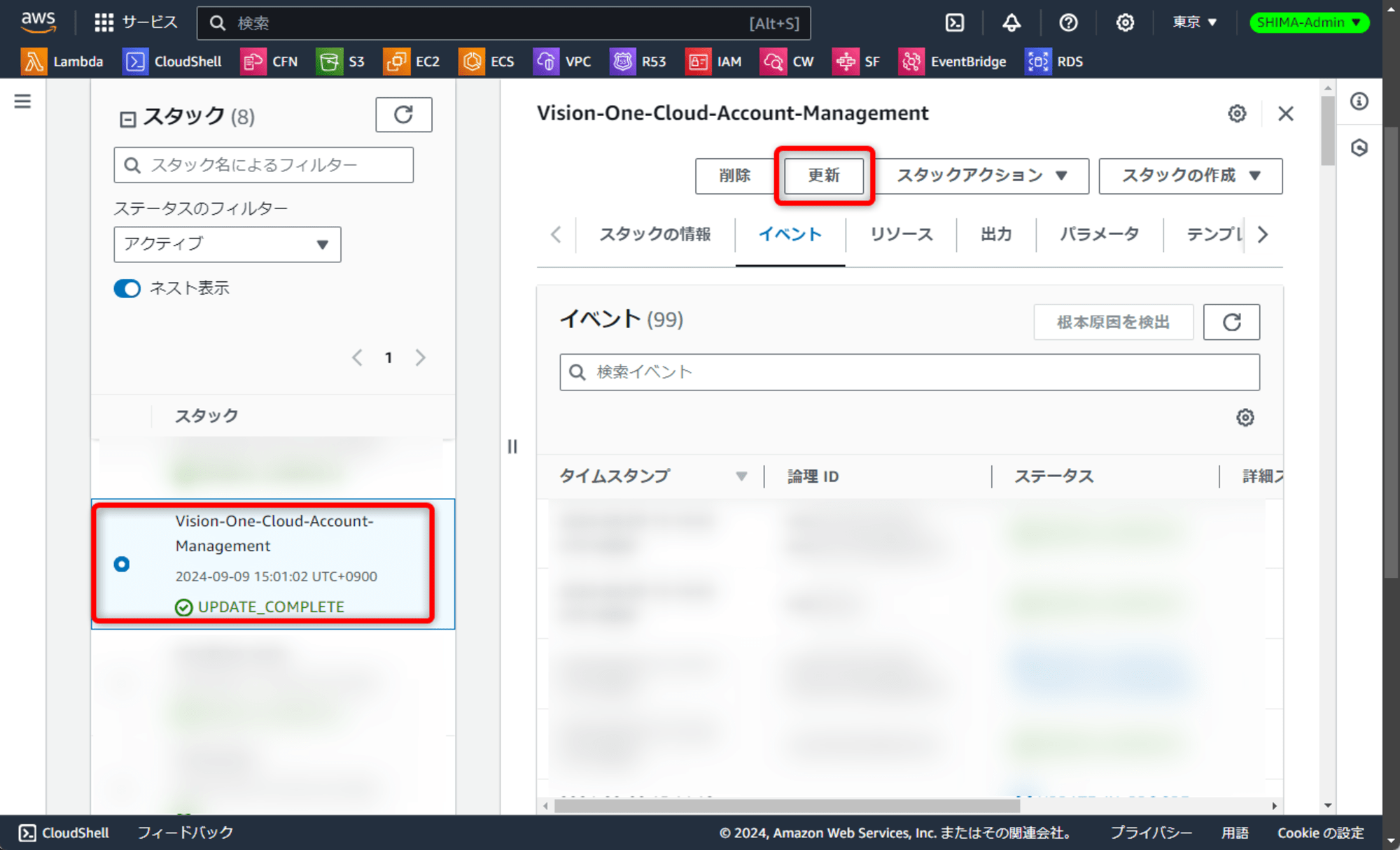

「Vision-One-Cloud-Account-Management」という名前のスタックを選択し、「更新」ボタンを押下します。

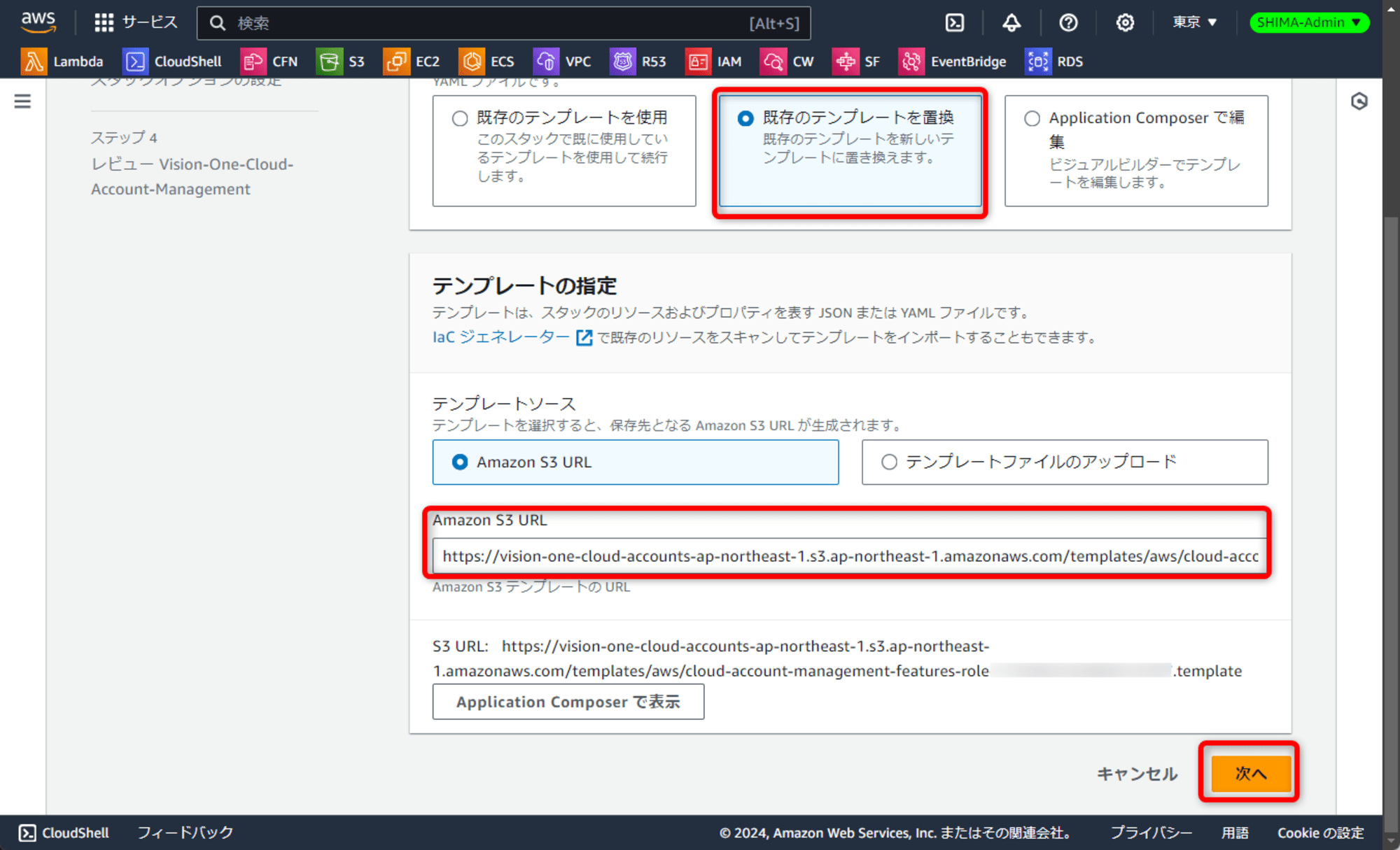

「既存のテンプレートを置換」から、「Amazon S3 URL」欄に先ほどコピーしたURLを貼り付け、「次へ」ボタンを押下します。

Trend Vision Oneコンソールに戻り、「Vision One APIキーをコピー」ボタンをクリックします。

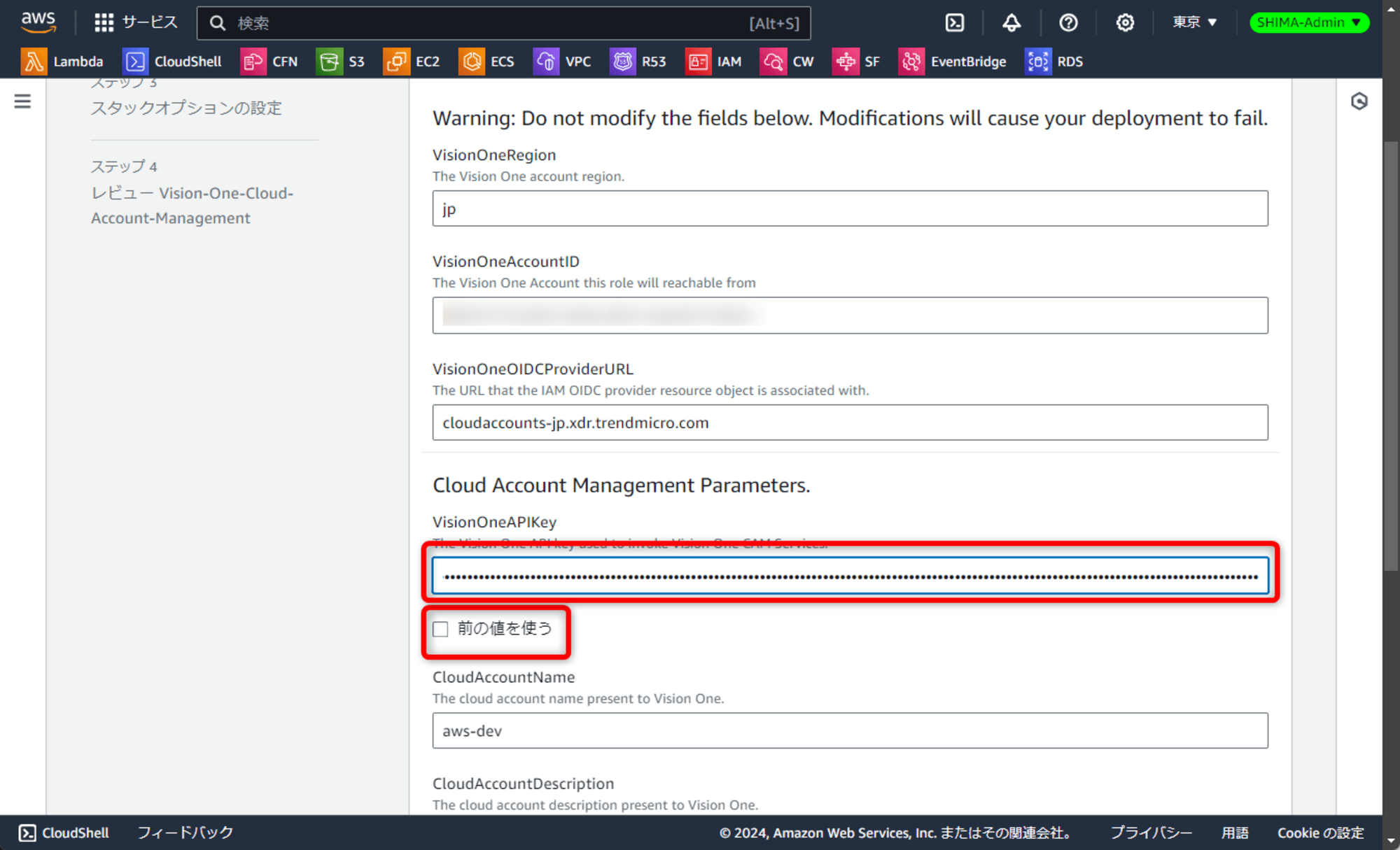

CloudFormationの画面に戻り、パラメータで「VisionOneAPIKey」の箇所にある「前の値を使う」のチェックを外し、先ほどコピーした内容を貼り付け、「次へ」ボタンを押下します。

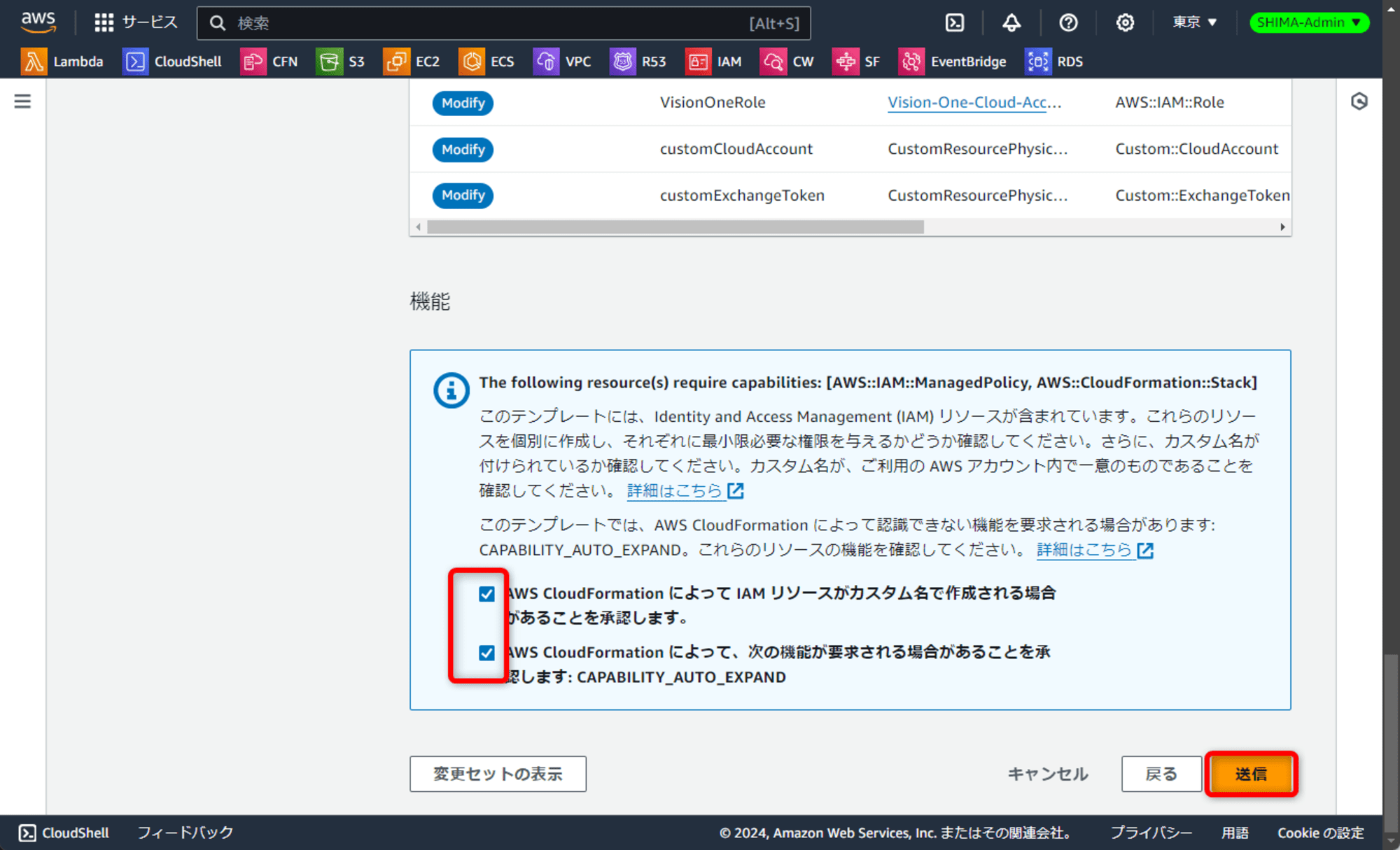

最下部のチェックボックスを2つ有効にして、「スタックの作成」ボタンを押下します。

Trend Vision Oneコンソールの先ほどの画面に戻り、時間経過で一覧の「有効な機能」に「AWSのクラウド対応」が表示されます。

テストイベントと対応の確認

詳細は割愛しますが、対象AWSアカウントでMFAを設定していないIAMユーザを作成し、ログインを行いました。これにより、イベントをトリガーすることができます。今回はこのイベントをTrend Vision Oneコンソールで確認し、対象IAMユーザの権限を取り消します。

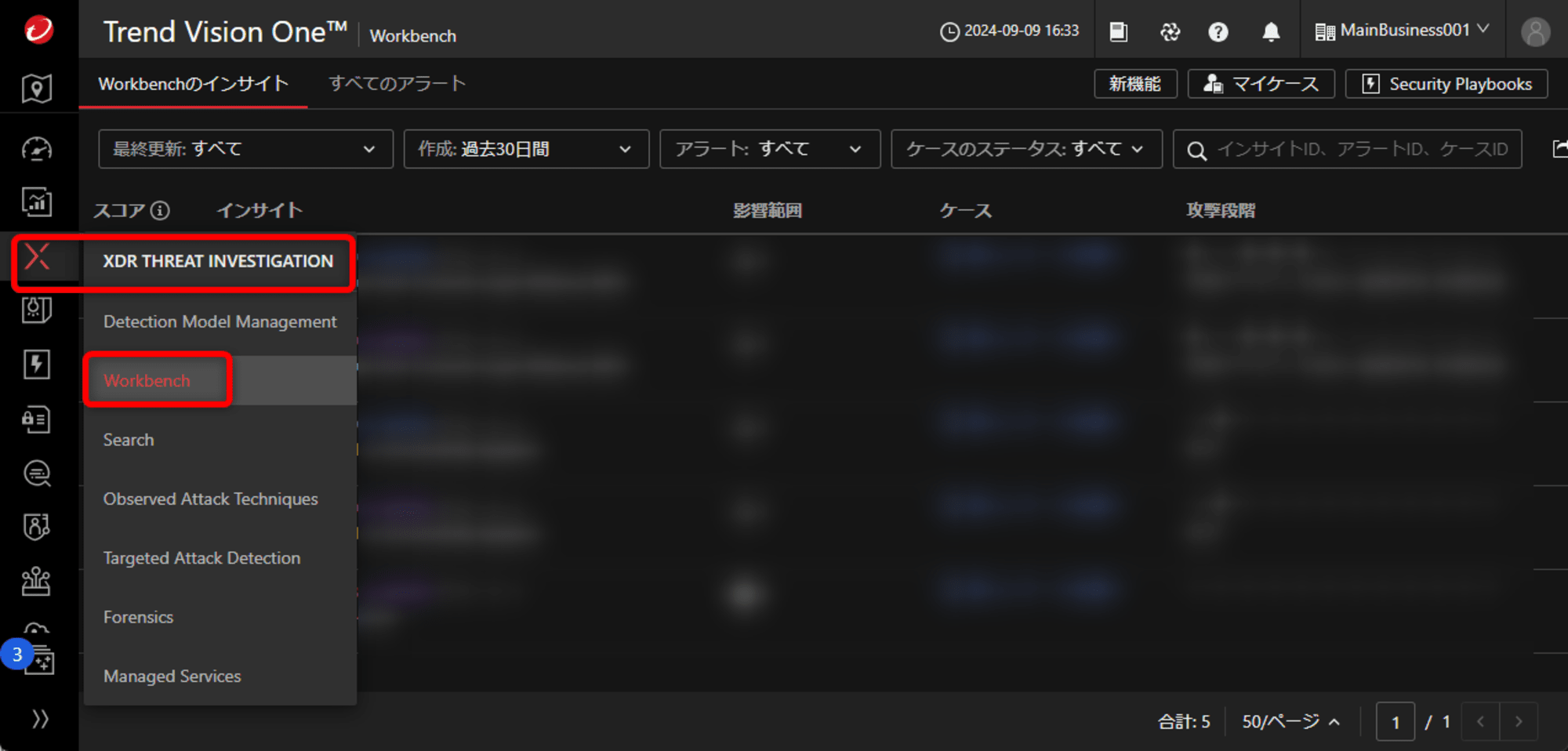

Trend Vision Oneコンソールの左ペインから「XDR THREAT INVESTIGATION」→「Workbench」を選択します。

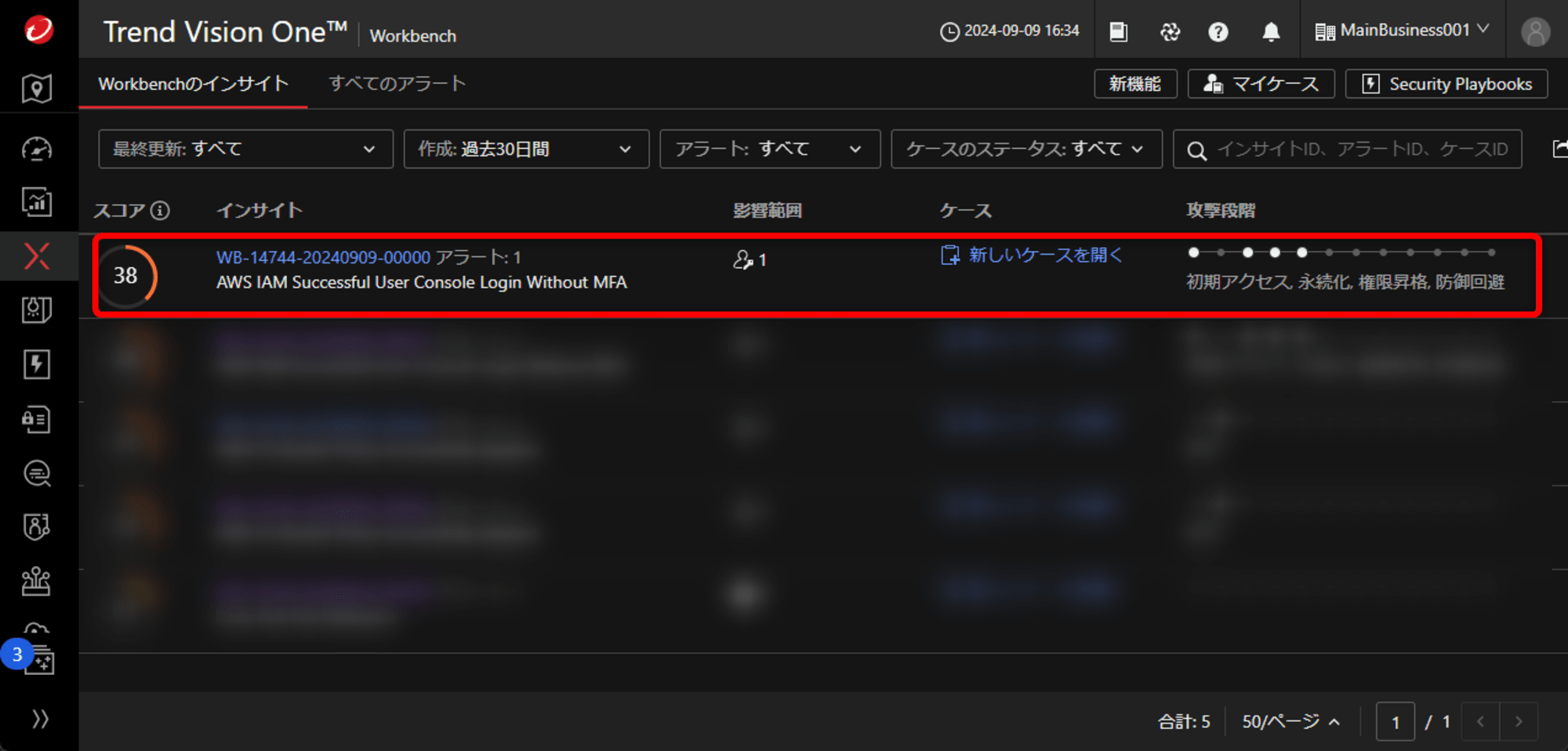

対象のアラートが表示されているので、インサイト名をクリックし、詳細を開きます。

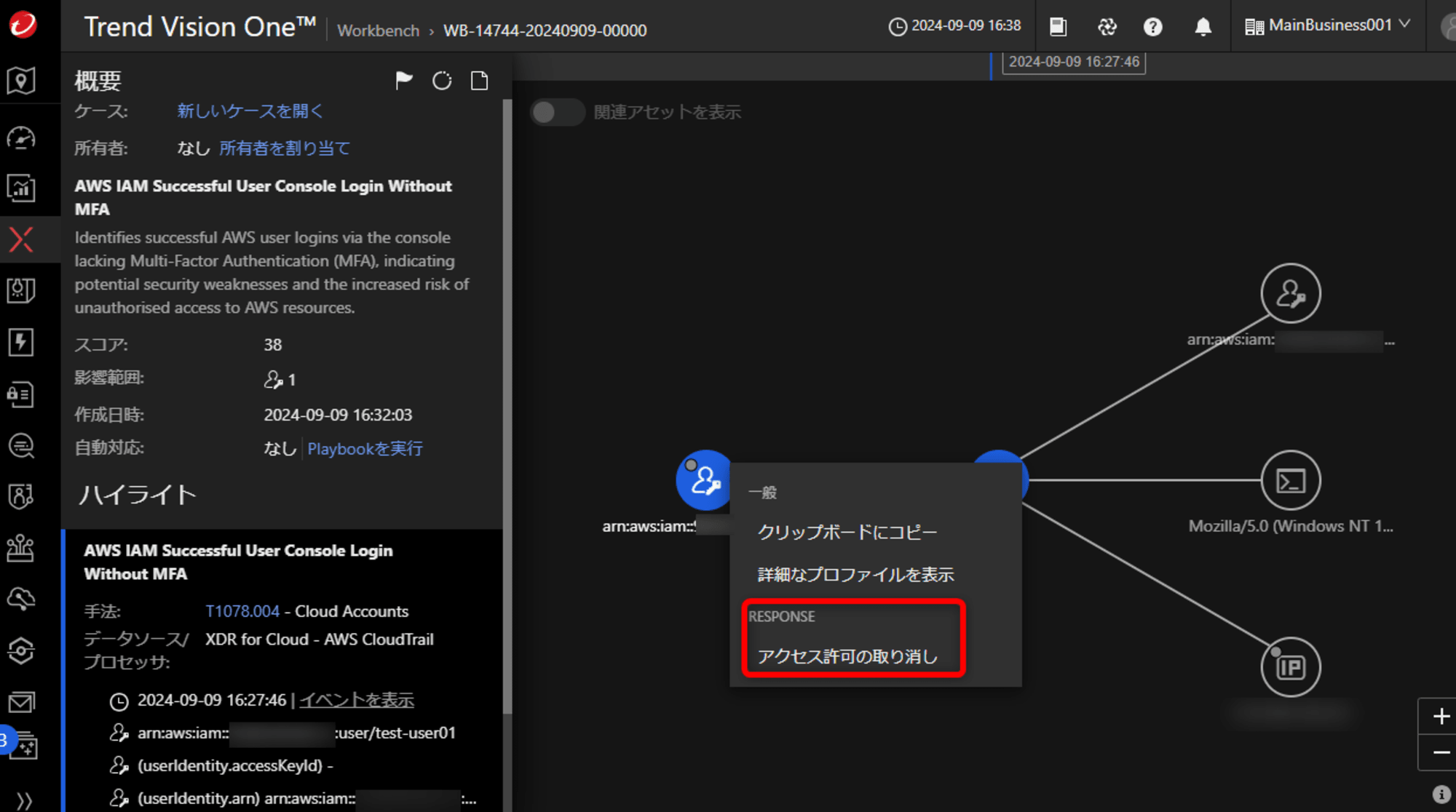

右側に表示されている図中の対象ユーザを右クリックし、RESPONSEに表示されている「アクセス許可の取り消し」をクリックします。

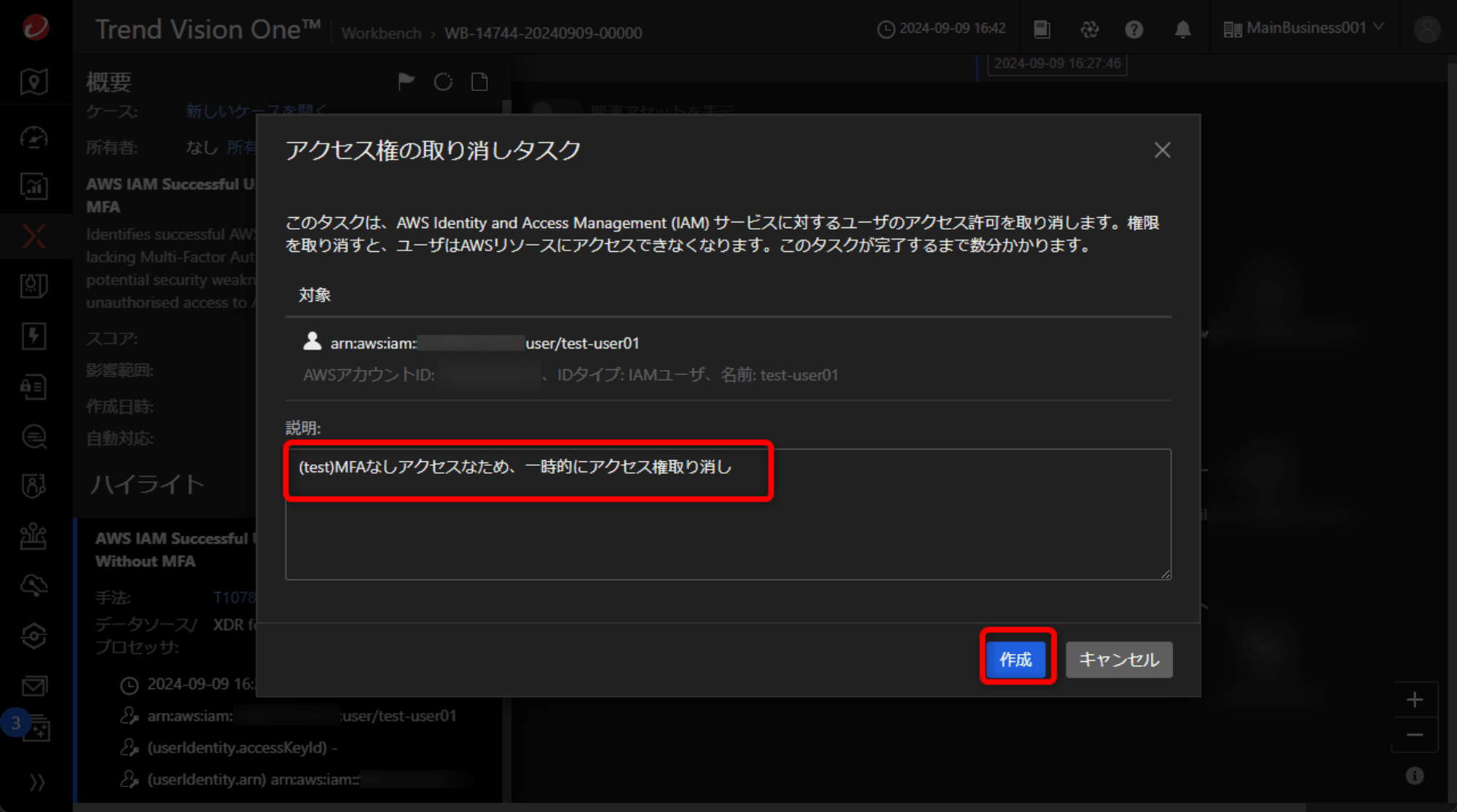

説明欄に理由を記載し、作成ボタンを押下します。

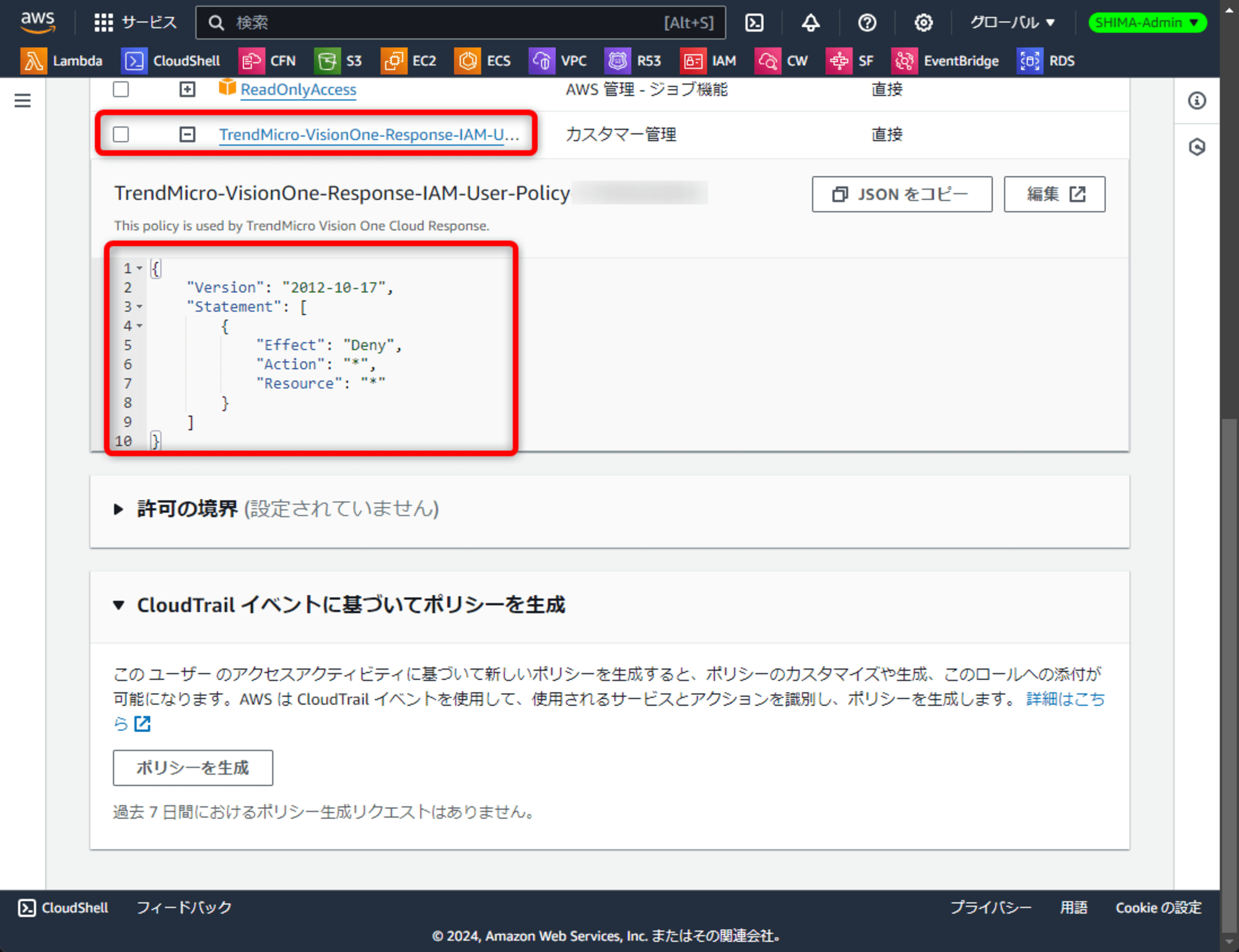

これにより、対象ユーザは権限が取り消されます。実態としては以下のような全てをDenyするポリシーがアタッチされてます。

最後に

今回はVisionOneの「AWSのクラウド対応」という機能を利用してみました。

本記事がどなたかのお役に立てれば幸いです。